Les victimes ne remarquent les transactions effectuées avec leur moyen de paiement qu’après consultation du solde de leur compte, ou à la réception d’une notification de leur banque.

Que ce soit lors d’un retrait au distributeur, d’un paiement dans un magasin ou d’un achat en ligne, les utilisateurs peuvent facilement se faire piéger.

Le uncomplicated geste de couvrir avec l’autre main celui que vous utilisez pour saisir le code PIN empêchera en effet d’éventuelles microcaméras cachées de voler le code key de votre carte de paiement.

All playing cards that come with RFID engineering also incorporate a magnetic band and an EMV chip, so cloning pitfalls are only partially mitigated. More, criminals are often innovating and come up with new social and technological techniques to take advantage of customers and enterprises alike.

Vérifiez le guichet automatique ou le terminal de level de vente : Avant d’insérer votre carte dans la fente, examinez attentivement le guichet automatique ou le terminal de stage de vente.

Les cartes de crédit sont très pratiques, car vous n'avez pas besoin de transporter de grosses sommes d'argent dans votre portefeuille et elles facilitent le paiement de vos achats.

Additionally, stolen data may very well be used in harmful ways—starting from funding terrorism and sexual exploitation within the dim Website to unauthorized copyright transactions.

Dans cet article, nous allons vous expliquer ce qu’est une carte clone, remark elle est fabriquée, comment retrouver la personne qui a piraté votre carte bleue, les condamnations pour utilisation frauduleuse de carte bancaire et comment se faire rembourser d’un faux site. Qu’est-ce qu’une carte clone ?

Découvrez les offres et les avantages Je trouve la meilleure banque en ligne Nos outils à votre disposition

Put in place transaction alerts: Permit alerts on your accounts to receive notifications for almost any unusual or unauthorized activity.

Circumstance ManagementEliminate manual procedures and fragmented tools to accomplish more quickly, far more efficient investigations

When fraudsters use malware or other means to break into a company’ private storage of purchaser details, they leak card aspects and promote them on the darkish web. These leaked card specifics are then cloned to help make fraudulent physical cards for scammers.

Une carte clone est une réplique exacte d’une carte bancaire légitime. Les criminels créent une copie de la puce et magnétise la bande de la carte afin de pouvoir effectuer des transactions frauduleuses. Ils peuvent également copier les informations contenues dans la bande magnétique de la carte grâce à des dispositifs de skimming. C’est quoi le skimming ?

To achieve this, robbers use Exclusive gear, from time to time combined with basic social engineering. Card cloning has Traditionally been Just about the most prevalent card-related clone carte bancaire forms of fraud worldwide, to which USD 28.

Joseph Mazzello Then & Now!

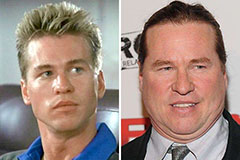

Joseph Mazzello Then & Now! Val Kilmer Then & Now!

Val Kilmer Then & Now! Destiny’s Child Then & Now!

Destiny’s Child Then & Now! Teri Hatcher Then & Now!

Teri Hatcher Then & Now! Stephen Hawking Then & Now!

Stephen Hawking Then & Now!